Расследование неправомерного доступа к компьютерной информации

Правила оформления заказов на выполнение следующих видов работ:

- Диплом (ВКР);

- Дипломная работа;

- Диплом МВА;

- Дипломный проект;

- Реферат;

- Курсовая работа;

- Отчет по учебно-ознакомительной практике;

- Отчет по производственной практике;

- Отчет по преддипломной практике;

- Отчет по практике;

- Другие типы работ.

Для оформления заказа на выполнение одного из видов работ по выбранной теме:

Расследование неправомерного доступа к компьютерной информации

необходимо пройти несколько этапов:

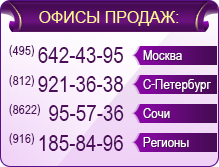

На первом этапе необходимо заполнить заявку по установленной форме и отправить ее на рассмотрение в службу приема и обработки заказов. Далее в течение 1-2 рабочих дней на Ваш E-mail будет отправлена информация о стоимости и сроках выполнения. Также в письме будут озвучены правила закрепления заказа и прикреплены реквизиты компании. Если у Вас срочный заказ, Вы можете позвонить нашим менеджерам и попросить рассмотреть заявку в режиме реального времени.

После получения письма от нашей компании, необходимо закрепить заказ, а именно внести авансовый платеж 30%, 50% или 100% (в зависимости от вида работы, объема и сроков выполнения) по полученным реквизитам и сообщить на наш E-mail об оплате. В письме необходимо указать: номер заявки, по которому осуществлен платеж, сумму к зачислению без комиссии, дату и время платежа, способ оплаты и ФИО плательщика. При оплате через банковские организации необходимо отсканировать или сфотографировать квитанцию со штампом банка и приложить к письму. После получения квитанции исполнители работ приступят к выполнению, не дожидаясь зачисления платежа.

Затем заказ поступает в работу: формируется план, основные главы и параграфы, подбирается необходимая литература и практический материал для выполнения проекта.

При наступлении сроков выполнения заказов, Вы можете уточнить у менеджеров о готовности работы по контактным телефонам или по E-mail. Для региональных заказчиков при завершении работы на E-mail высылается краткая ознакомительная версия работы. Далее после окончательного расчета и отправки уведомления об оплате отправляется полная версия. Окончательный расчет следует производить по реквизитам, приложенным к письму с ознакомительной версией работы. Вы также можете получить готовый заказ в московском офисе в электронном виде и на бумажном носителе. При необходимости сотрудники компании могут произвести корректировку работы после проверки ее научным руководителем. Доработки, не противоречащие первоначальным требованиям, производятся бесплатно. Заявки на доработку принимаются в письменном виде, по электронной почте.

Выбрать вариант оплаты наших услуг Вы можете здесь. Посмотреть примерную стоимость услуг Вы можете на странице Прайс-лист.

Вы искали: Расследование неправомерного доступа к компьютерной информации

Расследование фактов неправомерного доступа к компьютерной информацииИнформация и информационные правоотношения все чаще становятся новым предметом преступного посягательства. К преступлениям этой категории УК РФ относит: неправомерный доступ к компьютерной информации (ст. 272); создание, использование и распространение вредоносных программ для ЭВМ (ст. 273); нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети (ст. 274).

Общий объект данных преступлений общественные отношения по обеспечению информационной безопасности, а непосредственными объектами преступного посягательства являются: базы и банки данных, отдельные файлы конкретных компьютерных систем и сетей, а также компьютерные технологии и программные средства, включая те, которые обеспечивают защиту компьютерной информации от неправомерного доступа.

Под информацией понимаются сведения о лицах, предметах, фактах, событиях, явлениях и процессах независимо от формы их представления. Документированная информация это зафиксированные на материальном носителе сведения с реквизитами, которые п...10.256569862365723

Типичные следственные ситуации по делам о компьютерных преступлениях

Типичные следственные ситуации по данной категории преступлений можно классифицировать по различным основаниям.

По источнику информации выделяют ситуации, когда:

- преступление обнаружено самим пользователем;

- преступление обнаружено в ходе оперативно-розыскной деятельности;

- преступление обнаружено в ходе прокурорских проверок;

- преступление выявлено при проведении ревизии;

- преступление обнаружено в ходе производства следственных действий по другому уголовному делу.

Наименьшим объемом информации характеризуется первая ситуация, наибольшим - последняя.

Вообще в зависимости от объема информации, имеющейся в распоряжении следствия, можно выделить такие ситуации, как:

- отсутствует информация о способе, мотивах, личности злоумышленника, известны только последствия преступного деяния;

- известны способ, мотивы и последствия преступного деяния, но неизвестна личность злоумышленника;

- имеется информация и о способе, и о мотивах, и о личности злоумышленн...5.162046432495117

Защита информации

Для более глубокого понимания проблемы определим еще два понятия: безопасность информации и защита информации.

Понятие "безопасность информации" распадается на две составляющие:

- безопасность содержательной части (смысла) информации - отсутствие в ней побуждения человека к негативным действиям, умышленно заложенных механизмов негативного воздействия на человеческую психику или негативного воздействия на иной блок информации (например, информация, содержащаяся в программе для ЭВМ, именуемой компьютерным вирусом);

- защищенность информации от внешних воздействий (попыток неправомерного копирования, распространения, модификации (изменения смысла) либо уничтожения.

Таким образом, защита информации входит составной частью в понятие безопасность информации.

Статьей 16 (ч. 1) Закона об информации устанавливается следующее.

Защита информации представляет собой принятие правовых, организационных и технических мер, направленных на:

1) обеспечение защиты информации от неправ...4.577367305755615

Общая характеристика преступлений в сфере компьютерной информации

К преступлениям в сфере компьютерной информации относятся неправомерный доступ к компьютерной информации (ст. 272 УК РФ), создание, использование и распространение вредоносных программ для ЭВМ (ст. 273 УК РФ), нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети (ст. 274 УК РФ).

Объектами посягательства по данной категории преступлений будут являться банки и базы данных компьютерных систем и сетей, отдельные компьютеры и файлы, программное обеспечение.

Подробный анализ способов совершения компьютерных преступлений провел Ю.М. Батурин. Он разделил все способы компьютерных преступлений на осуществляемые методами перехвата, методами несанкционированного доступа и методами манипуляции.

1. К методам перехвата он отнес:

- непосредственный перехват - его особенностью является то, что подключение производится прямо к коммуникационным каналам либо узлам передачи данных;

- электромагнитный перехват, который осуществляется по остаточным излучениям тех или иных устройств (дисп...4.234761714935303

Похожие темы:

- Расследование неправомерного доступа к компьютерной информации

- Расследование преступлений в сфере компьютерной информации

- Расследование преступлений в сфере компьютерной информации и высоких технологий

- Преступления в сфере компьютерной информации

- Уголовно-правовое регулирование в сфере компьютерной информации

- Криминалистическая характеристика преступлений в сфере компьютерной информации

- Уголовно-правовая характеристика преступлений в сфере компьютерной информации

- Организация аудита в условиях применения компьютерной обработки информации у аудируемого лица

- Расследование преступлений в сфере информации

- Ограничение доступа к правосудию в уголовном процессе

- Выбор рационального способа доступа к информационным ресурсам

- Создание фирмы по предоставлению услуг доступа в Интернет

- Порядок доступа к Архивным фондам и использования архивных документов

- Обеспечение на основе компьютерных технологий доступа граждан к правосудию и его открытости для общества

- Комментарий к Федеральному закону Об информации, информатизации и защите информации

Готовые дипломные работы со скидкой 70%

- Правовое регулирование средств массовой информации в избирательном процессе в РФ Избирательный процесс, средства массовой информации, особенности правового регулирования

Дипломные работы, отчеты по практике, курсовые, выполненные специалистами Компании PROF EDUCATION":

Ответы на билеты: Вопросы к госэкзамену ИГА 230100.62

1. Понятие базы данных

База данных — представленная в объективной форме совокупность самостоятельных материалов (статей, расчётов, нормативных актов, судебных решений и иных подобных материалов), систематизированных таким образом, чтобы эти материалы могли быть найдены и обработаны с помощью электронной вычислительной машины (ЭВМ) (Гражданский кодекс РФ, ст. 1260).

Многие специалисты указывают на распространённую ошибку, состоящую в некорректном использовании термина «база данных» вместо термина «система управления базами данных», и указывают на необходимость различения этих понятий.

Существует огромное количество разновидностей баз данных, отличающихся по различным критериям. Например, в «Энциклопедии технологий баз данных», по материалам которой написан данный раздел, определяются свыше 50 видов БД.

Классификация по модели данных. Примеры: Иерархическая, Сетевая, Реляционная, Объектная и объектно-ориентированная, Объектно-реляционная, Функциональная.

Классификация по среде постоянного хранения:

Во вторичной памяти, или традиционная (англ. conventional database): средой постоянного хранения является периферийная энергонезависимая память (вторичная память) — как правило жёсткий диск.

В оперативную память СУБД помещает лишь кеш и данные для текущей обработки.

В

обратная связь

обратная связь